So does DDoS become cheaper to pay for and easier to access. See Fivverr.

Via

DDoS attacks are getting cheaper and cheaper to order: http://t.co/UdSRlRpA19

Cc: @fiverr— @mikko (@mikko) August 26, 2014

Category: Internet & Cloud. This brand new thing: Internet & Cloud. Even though the technology is around for way more than 30 years, it is a never drying source of news and discoveries. The new channel of communication created a entirely new culture and created new businesses, fueling innovation and creativity.

All those things that clearly relate to something ‘new media’, items and thoughts that would not have been possible without the internet, will go here.

So does DDoS become cheaper to pay for and easier to access. See Fivverr.

Via

DDoS attacks are getting cheaper and cheaper to order: http://t.co/UdSRlRpA19

Cc: @fiverr— @mikko (@mikko) August 26, 2014

email is one of my favorite topics when it comes to modern ways of working. There were a few articles on this blog concerning email to be abolished by major organizations in favour of social media (which won’t solve the underlying problem…)

Communication is essential to most jobs, but so is productivity. Claire Diaz Ortiz wrote a nice comment on why it is both work and why it ain’t at the same time.

This is the opinion that I tend to prefer, coming from an engineering education. email will distract anybody trying to focus on some real problem, will create an obligation to do something non-productive. email can be considered something additional, that should not become the majority of the actual work. To send designs, architecture, plans or status updates, but it is for sure outside the scope of engineering centric job descriptions.

The situation is much different should you work in customer support, service, sales or even product marketing or management. These roles live off the conversation with customers, clients, partners and peers, sometimes even competitors. These roles need to know what others, the market, wants to see as a product or a service, and this is something you can get off a drawing board.

After all, email has a very different meaning, depending on the role someone is in. Still the medium itself is very difficult to handle and too time consuming, even for roles depending on communications. Just imagine all the (obvious) spam, newsletters, notifications and so on. Not to say about the increasing practice to CC everybody and his brother. This is what makes email an ultimate productivity killer for everybody.

In response to: Why Email Isn’t Work. (And Why It Is.).

Django 1.4.7, Django 1.5.3, and Django 1.6 beta 3

via Weblog | Django.

[soundcloud url=”http://api.soundcloud.com/tracks/72192617″ width=”100%” height=”166″ iframe=”true” /]

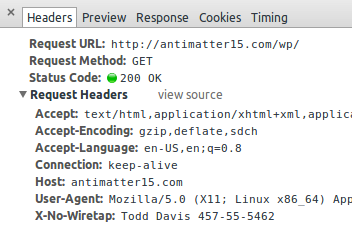

In Zeiten von wirklich absoluter Überwachung durch NSA, GCHQ, vermutlich ein bisschen BND und wassweiswemnoch, wird es Zeit für radikale Ideen. So könnte man zum Beispiel einfach in den Request-Header schreiben, dass man das nicht will. Das ist sicher genauso erfolgreich wie der “Do Not Track” Header oder das IPv$ Security Flag. Vielleicht interessiert das ja die eher konservativen unter den Internetteilnehmern.

In Zeiten von wirklich absoluter Überwachung durch NSA, GCHQ, vermutlich ein bisschen BND und wassweiswemnoch, wird es Zeit für radikale Ideen. So könnte man zum Beispiel einfach in den Request-Header schreiben, dass man das nicht will. Das ist sicher genauso erfolgreich wie der “Do Not Track” Header oder das IPv$ Security Flag. Vielleicht interessiert das ja die eher konservativen unter den Internetteilnehmern.

Im Detail kann man das mal hier nachlesen: X-No-Wiretap.

via slashdot.